بول كينيون و جو كينت- بي بي سي

يعتبر الهاتف الذكي للعديد من الناس نافذة على العالم. ولكن ماذا أيضا لو كان نافذة على عالمهم الخاص؟

هل فكرت يوما في إمكانية أن تحمل في جيبك جاسوسا؟

تخيل لو أن قراصنة استطاعوا عن بُعد زرع جهاز تجسس في هاتفك وتمكنوا من خلاله من الوصول إلى كل شيء - حتى الرسائل المشفرة- بل والتحكم في الميكروفون والكاميرا؟

حسنا، ليس هذا بعيدا كما يبدو، ولقد تأكدنا عبر أدلة دامغة من أن ثمة استخداما لبرمجيات لتعقّب الصحفيين والنشطاء والمحامين حول العالم.

لكن مَن يقوم بذلك ولماذا؟ وما يمكن عمله إزاء برمجيات التجسس المحتملة في جيوبنا؟

برمجيات بالغة القوة تُصنف كأسلحة

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

مايك موراي، متخصص في أمن الفضاء الإلكتروني في شركة لوك آوت في سان فرانسيسكو، التي تساعد الحكومات وشركات الأعمال والمستهلكين في الحفاظ على هواتفهم وبياناتهم آمنة.

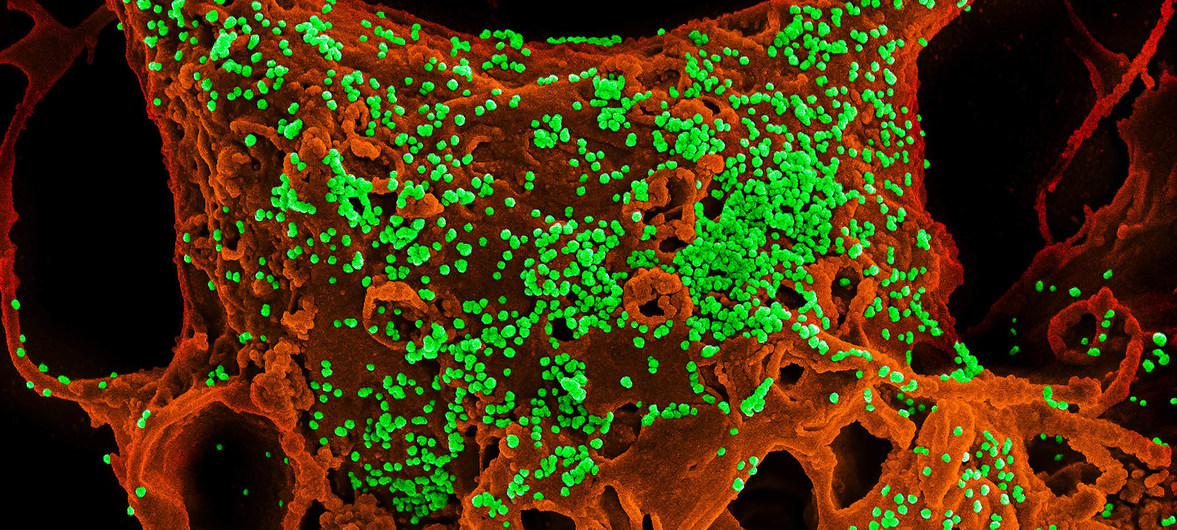

ويوضح موراي إلى أي مدى تطورت أعمال برمجيات التجسس، حتى باتت من القوة لتصنف كسلاح؛ فلا تباع إلا تحت ظروف محددة.

يقول موراي: "يمكن لمشغّل البرمجيات أن يتعقبك عبر جهاز تحديد المواقع (جي بي إس) الخاص بك".

ويوضح: "يمكن لتلك البرمجيات تشغيل الميكروفون والكاميرا عند أي نقطة وتسجيل كل شيء يحدث من حولك. يمكنها التنصت على كل تطبيقات وسائل التواصل الاجتماعي التي تستخدمها على الهاتف، وسرقة كافة صورك، واتصالاتك، ومعلومات التقويم، وبريدك الإلكتروني، وكل ما تحمل على هاتفك من وثائق".

يقول موراي: "حرفيا، تحوّل هذه البرمجيات هاتفك إلى جهاز تنصت يساعد على تتبعك - كما تسرق كل ما عليه من محتويات".

وعلى الرغم من وجود برمجيات التجسس منذ سنوات، لكننا بذلك ندخل عالما جديدا تماما.

ولا تعترض هذه البرمجيات طريق البيانات أثناء انتقالها، عندما تكون مشفرة بالفعل، بل ترصدها وهي لا تزال على الهاتف، خطوة بخطوة - بتقنية بالغة التطور حتى ليبدو تتبعها من قبيل المستحيل.

الإمساك بملك المخدرات المكسيكي

كان ملك المخدرات المكسيكي إل تشابو متوّجا على امبراطورية بمليارات الدولارات.

وبعد أن هرب من السجن، ظل مختفيا مدة ستة أشهر، واستعان في ذلك بشبكة عمل قوية. ولم يكن يتواصل إلا عبر هواتف مشفرة، على افتراض أنها يستحيل تتبّعها.

لكن تقارير أشارت إلى أن السلطات المكسيكية ابتاعت برمجيات جديدة ومتطورة، وتمكنت من اختراق هواتف دائرته المقربة، والتوصل إلى مكان اختبائه.

ويُظهر الإمساك بـ إل تشابو كيف يمكن لهذا النوع من البرمجيات أن يكون سلاحا لا تُقدّر قيمته في التصدي للإرهابيين والجريمة المنظمة: فبها يمكن إنقاذ حياة الكثيرين وإيقاف متطرفين عنيفين، كل ذلك عبر اختراق شركات الأمن للهواتف والتطبيقات المشفرة.

ولكن ماذا عن منع المشترين لتلك الأسلحة من توجيهها ضد مَن يختارون؟ وهل كل مَن يضايق الحكومات يتعرض لخطر القرصنة؟

المدون البريطاني الذي استُهدف

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

روري دوناغي، مدون بريطاني أنشأ موقعا إلكترونيا في الشرق الأوسط.

وكان دوناغي يكتب تقارير عن انتهاكات حقوق الإنسان في الإمارات العربية المتحدة، تبدأ من التعامل مع العمالة المهاجرة إلى السائحين ممن خالفوا القانون.

ولم يكن تعداد جمهوره يتخطى بضع مئات، ولم تكن عناوين تقاريره تختلف كثيرا عن تلك التي تظهر في الصحف اليومية.

وعندما انتقل دوناغي إلى العمل في موقع ميدل إيست آي الإخباري الإلكتروني، حدث شيء غريب: إذْ بدأ دوناغي يتلقى رسائل إلكترونية غريبة من مرسلين مجهولين، وكانت الرسائل تتضمن روابط صفحات إلكترونية.

وأرسل دوناغي بدوره إحدى تلك الرسائل الإلكترونية المريبة إلى مجموعة متخصصة في البحث تدعى "سيتيزن لاب" تتخذ من جامعة تورونتو مقرا لها، والتي تتقصَّ عملية استخدام التجسس الرقمي ضد الصحفيين والحقوقيين.

وأكدت مجموعة "سيتيزن لاب" أن الرابط المرفق في الرسالة كان لدفع مستخدم الهاتف إلى تحميل برمجيات خبيثة على جهاز هاتفه، ولكن الرابط تضمّن أيضا إبلاغ المرسِل عن نوع الحماية من الفيروسات الذي يتعين عليه استخدامه بحيث لا يمكن تتبّع البرمجيات الخبيثة - علامة حقيقية على التطور.

وتبيّن أن متتبّعي دوناغي هم شركة تجسس إلكتروني تعمل لصالح حكومة الإمارات العربية المتحدة في أبو ظبي، تراقب جماعات تعتقد الحكومة أنها تضم متطرفين وتشكل تهديدا للأمن القومي.

وقد خلعت الشركة اسما رمزيا على المدون البريطاني -"جيرو"- وراقبت أعضاء أسرته فضلا عن رصدها كل تحركاته.

الناشط الحقوقي المدني المستهدف

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

أحمد منصور، ناشط شهير حائز على جائزة في الدفاع عن الحقوق المدنية، كان هدفا للمراقبة لسنوات من حكومة الإمارات العربية المتحدة.

وفي عام 2016، استقبل منصور على هاتفه نصا غريبا، أرسله بدوره أيضا إلى مجموعة "سيتيزن لاب".

وباستخدام جهاز أيفون خالٍ، نقر فريق البحث على الرابط - وأدهشهم ما رأوه: لقد عاينوا هاتفا ذكيا يُخترَق عن بُعد وتُنقل منه البيانات.

ويفترض في جهاز الأيفون أن يكون الأكثر تأمينا في السوق، لكن هذه البرمجيات - التي هي من بين أكثر البرمجيات من هذا النوع تطورا على الإطلاق - قد وجدت طريقها إلى جهاز شركة أبل التي اضطرت بدورها إلى إصدار تحديث لكل هواتفها في العالم.

ومن غير الواضح ما هي المعلومات التي جُمعت من هاتف منصور، لكنه احتُجز في وقت لاحق وظل محتجزا لعشر سنوات، وهو الآن في حبس انفرادي.

وقالت سفارة الإمارات العربية المتحدة في لندن لبي بي سي إن مؤسساتها الأمنية تلتزم بصرامة بالمعايير الدولية والقانون المحلي، لكنها، مثل كافة الدول، لا تعلق على المسائل الاستخباراتية.

الصحفي المستهدف

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

في أكتوبر/تشرين الأول 2018، دخل الصحفي جمال خاشقجي السفارة السعودية في اسطنبول ولم يظهر مرة أخرى، حيث قتله عملاء تابعون للنظام السعودي.

وكشف صديقٌ للصحفي، ويدعى عمر عبد العزيز، عن أن هاتفه مخترَق من الحكومة السعودية.

ويعتقد عمر أن هذا الاختراق لعب دورا كبيرا في عملية قتل صديقه؛ فقد كانا يتواصلان بانتظام، وتناقشا كثيرا في السياسة وفي مشاريع مشتركة.

ولفترة طويلة، كانت تدخل الحكومة السعودية على تلك المناقشات وعلى أي عملية تبادل للمستندات أو الملفات فيما بينهما.

وردّت الحكومة السعودية بالقول إنه وفي ظل انتشار برمجيات خبيثة تستهدف الهواتف المحمولة، لا يوجد دليل على أن السعودية تقف خلف ذلك.

اختراق أكثر قُربا

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

في مايو/أيار 2019 حدث اختراق أمني كبير لتطبيق رسائل واتساب - الذي يستخدمه الكثيرون للحديث إلى الأصدقاء وأفراد العائلة بشكل يومي.

وإذا كنت تظن أن الاختراق يعني أن أحدهم بات باستطاعته الاستماع إلى مكالمات الواتساب وفقط، فعليك أن تفكرّ مرة أخرى.

ولقد استُخدم تطبيق واتساب كمجرد مدخل إلى برمجيات الهاتف: والذي ما أن يُفتح حتى يتسنى للقرصان أن ينزّل برنامجا للتجسس.

ولم يكن مطلوبا من متلقي اللينك على هاتفه المحمول أن يضغط عليه؛ لأن الهاتف يُفتَح بمجرد إجراء اتصال، ثم ما يلبث الاتصال أن ينقطع. فيما يعرف بتقنية "زيرو كليك".

وسارعت شركة واتساب إلى إصدار تحديثات لمعالجة هواتف 1.5 مليار مستخدم لكن لا أحد يعرف مَن يقف وراء عملية القرصنة.

لقد استُهدف تطبيق واتساب هذه المرة، لكن ما التطبيق الذي سيستهدف في المرة المقبلة؟ ومَن سيستهدفه؟

التصدي

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

يحتاج مطوّرو هذا النوع من برمجيات التجسس إلى تصاريح تصدير خاصة - على غرار عقود الدفاع؛ فهي لا تباع إلا بغرض توقيف المجرمين الخطرين.

لكن مجموعة سيتيزن لاب أنشأت ملفا كاملا حول ما تعتقد أنها انتهاكات من الحكومات العميلة.

هل ينبغي مساءلة مطوري البرمجيات أيضا عن تلك الانتهاكات؟

بخلاف الأسلحة الأخرى -كالبنادق والمسدسات- يظل المطور نشِطا في خدمة وصيانة البرمجيات بعد عملية البيع. فهل نتيجة لذلك يمكن مساءلة المطورين عندما يساء استخدام البرمجيات؟

واحتلت شركة إسرائيلية تدعى "إن إس أو جروب" صدارة شركات التنصت القانوني. ولم تمض سوى عشر سنوات حتى جنت الشركة مئات الملايين من الدولارات في السنة.

وأقام محام عبد العزيز دعوى قضائية ضد الشركة بسبب القرصنة المزعومة التي تعرض لها هاتف عميله. إنها لحظة مهمة، وستساعد في تحديد الدور الذي تضطلع به شركات البرمجيات فور إرسال برامجها.

ورفضت الشركة الإسرائيلية طلبا لإجراء حوار، لكنها قالت في بيان إن تقنيتها تزود عملاءها من الحكومات المرخصة بأدوات تحتاجها لمنع الجرائم الخطرة والتحقيق فيها، وإن تقنيتها أسهمت في إنقاذ حياة الكثيرين.

في غضون ذلك، بدأ المحامي في تلقي مكالمات مريبة على الواتساب.

متى تتسنى الحيلولة دون تتبع البرمجيات نهائيا؟

مصدر الصورةGETTY IMAGES

مصدر الصورةGETTY IMAGES

تستهدف صناعة التنصت القانوني تطوير برمجيات لا يمكن تتبعها نهائيا.

وعند الوصول لذلك الهدف، لن يستطيع أحدهم الإبلاغ عن إساءة استخدام لأنه لن يتسنَّ له العلم بذلك، وعندئذ سنكون جميعا في قبضة المطورين سواء كانوا يعملون بشكل قانوني أو لا.

قد يبدو الأمر شبيها بعالم جيمس بوند، لكن ثمة تبعات حقيقية في هذا العالم الجديد. لكن الخطر حقيقي ،وهو أمر نحتاج جميعا إلى وضعه في الحسبان مستقبلا.